Ce petit tutoriel permet d’installer et de configurer fail2ban sur une CENTOS 8. Fail2ban permet de se protéger contre les attaques brute de force en ssh ou ftp ou bien d’autre démon.

Pour installer fail2ban:

Les binaires de fail2ban sont dans le repository EPEL, il faut donc installer EPEL:

yum -y install epel-releaseNous pouvons maintenant installer fail2ban

yum install fail2ban On l’active pour le prochain redémarrage

systemctl enable fail2ban

Pour configurer fail2ban:

On créé un fichier de config

/etc/fail2ban/jail.local

et on y colle ceci dedans:

[DEFAULT] # period Ban IP/hosts in second bantime = 86400 # An ip address/host is banned if it has generated "maxretry" during the last "findtime" seconds. findtime = 600 maxretry = 3 # "ignoreip" can be a list of IP addresses, CIDR masks or DNS hosts. Fail2ban # will not ban a host which matches an address in this list. Several addresses # can be defined using space (and/or comma) separator. For example, add your # static IP address that you always use for login such as 103.1.2.3 #ignoreip = 127.0.0.1/8 ::1 1.2.3.4 # Call iptables to ban IP address banaction = iptables-multiport # Enable sshd protection [sshd] enabled = true

bantime : correspond au temps pendant lequel l’attaquant sera banie, ici 1 jour.

findtime et maxretry : Une adresse IP sera bloquer si elle essaye pendant la période [ findtime ] ( en seconde ) et qu’elle a fait plus de [ maxretry ] essai.

ignoreip: correspond au adresse IP qui ne peuvent pas être banie. Il peut être utile de mettre votre IP

redémarrer le daemon:

systemctl restart fail2ban

Pour visualiser les actions de fail2ban:

Pour voir les jail actifs

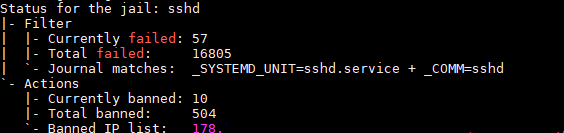

fail2ban-client statusPour voir les adresses ip bloquer

fail2ban-client status sshd

Et vous obtiendrez un résultat comme ceci:

ou pour voir les IP dans le firewall

firewall-cmd --list-all

Le site officiel